مهندسی اجتماعی چیست؟ انواع روش های هک از طریق مهندسی اجتماعی

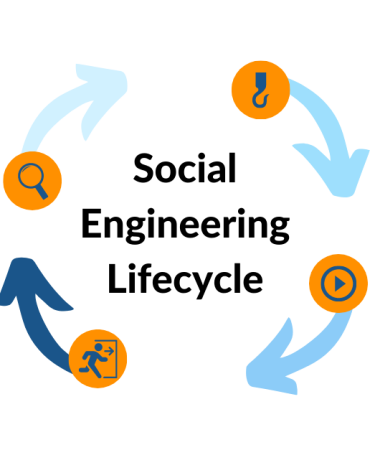

مهندسی اجتماعی (Social Engineering) یک روش غیرتکنیکی برای دسترسی به اطلاعات محرمانه یا دستیابی به اهدافی است که اغلب با فریب دادن افراد انجام میشود. در این روش، به جای حمله مستقیم به سیستمها و تجهیزات، از ضعفهای انسانی مانند اعتماد، ترس، یا حس مسئولیت استفاده میشود.

تعریف کلی

مهندسی اجتماعی فرآیندی است که هکرها یا مهاجمان برای دسترسی به اطلاعات حساس، سیستمها یا داراییها از طریق دستکاری روانشناختی افراد استفاده میکنند. در این روش، عامل انسانی بهعنوان ضعیفترین حلقه در زنجیره امنیتی هدف قرار میگیرد.

انواع روشهای مهندسی اجتماعی

- فیشینگ (Phishing):

یکی از رایجترین روشهای مهندسی اجتماعی است. مهاجم ایمیل، پیامک، یا صفحهای جعلی ایجاد میکند تا قربانی اطلاعات حساسی مانند رمز عبور یا اطلاعات بانکی خود را وارد کند.- مثال:

ایمیلی دریافت میکنید که از طرف بانک شما به نظر میرسد و از شما میخواهد برای رفع یک مشکل فوراً وارد حساب کاربری خود شوید. لینک موجود شما را به یک صفحه جعلی هدایت میکند که اطلاعات شما را سرقت میکند.

- مثال:

- ویشینگ (Vishing):

نوعی فیشینگ است که از تماسهای تلفنی برای فریب قربانی استفاده میشود.- مثال:

شخصی با شما تماس میگیرد و ادعا میکند از پشتیبانی فنی است و برای رفع مشکل کامپیوتر شما نیاز به دسترسی به سیستم شما دارد.

- مثال:

- اسمیشینگ (Smishing):

نوعی فیشینگ که از پیامک برای فریب قربانی استفاده میشود.- مثال:

پیامکی دریافت میکنید که ادعا میکند برنده جایزه شدهاید و برای دریافت جایزه باید روی لینکی کلیک کنید.

- مثال:

- پرهتکستینگ (Pretexting):

مهاجم خود را بهعنوان فردی معتبر یا قابل اعتماد معرفی میکند تا قربانی اطلاعات محرمانه خود را افشا کند.- مثال:

فردی ادعا میکند از بخش منابع انسانی شرکت شما تماس گرفته و برای تکمیل اطلاعات پرسنلی نیاز به شماره کارت ملی یا اطلاعات شخصی شما دارد.

- مثال:

- بیتتستینگ (Baiting):

مهاجم با ارائه چیزی جذاب (مانند فایل رایگان، فلش مموری، یا تخفیف ویژه) قربانی را به افشای اطلاعات یا نصب بدافزار ترغیب میکند.- مثال:

فلش مموریای در محل کار پیدا میکنید و وقتی آن را به کامپیوتر خود متصل میکنید، بدافزاری اجرا میشود.

- مثال:

- تِیلگیتینگ (Tailgating):

مهاجم بدون مجوز به مکانی فیزیکی دسترسی پیدا میکند، مثلاً با همراه شدن با یک کارمند دیگر.- مثال:

فردی بدون کارت شناسایی پشت سر شما وارد ساختمان میشود، درحالیکه شما درب را برای او باز نگه میدارید.

- مثال:

- کوئید پرو کوئید (Quid Pro Quo):

مهاجم وعده چیزی در قبال دریافت اطلاعات یا دسترسی میدهد.- مثال:

فردی ادعا میکند که به شما در رفع یک مشکل فنی کمک میکند، اما در عوض از شما رمز عبور سیستم را میخواهد.

- مثال:

چگونه از مهندسی اجتماعی جلوگیری کنیم؟

- آموزش و آگاهی:

کارکنان و کاربران را در مورد تکنیکهای رایج مهندسی اجتماعی آموزش دهید. - هوشیاری در برابر پیامهای مشکوک:

هیچگاه اطلاعات حساس را از طریق ایمیل یا تلفن ارائه ندهید مگر اینکه مطمئن باشید درخواستکننده معتبر است. - استفاده از احراز هویت چندمرحلهای (MFA):

حتی اگر رمز عبور شما افشا شود، مهاجم نمیتواند به سیستم دسترسی پیدا کند. - بررسی لینکها و ایمیلها:

قبل از کلیک روی لینکها یا وارد کردن اطلاعات در صفحات وب، آدرس آنها را بررسی کنید. - دستگاههای ناشناس را به سیستم متصل نکنید:

از وصل کردن فلش مموریهای ناشناس به کامپیوتر خودداری کنید. - ایجاد سیاستهای امنیتی قوی:

مانند محدود کردن دسترسی فیزیکی به مکانهای حساس و الزام به احراز هویت.

مثال واقعی از مهندسی اجتماعی

در سال 2013، یک مهاجم توانست از طریق تماس تلفنی با کارکنان بخش پشتیبانی مشتری یک شرکت بزرگ، به اطلاعات حساس دسترسی پیدا کند. او با استفاده از پرهتکستینگ، خود را بهعنوان یکی از مشتریان مهم شرکت معرفی کرد و توانست شماره حساب و اطلاعات دیگر مشتری را دریافت کند.