شبیه سازی حمله Smurf به یک شبکه با Kali

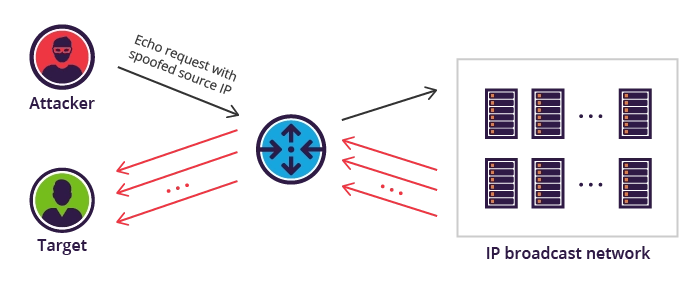

حمله اسمورف (Smurf Attack) نوعی حمله انکار سرویس (DoS) توزیعشده است که از پروتکل ICMP برای ارسال حجم عظیمی از بستههای داده به یک هدف خاص استفاده میکند. این حملات با بهرهبرداری از ویژگیهای شبکههای پخش، میتوانند باعث از کار افتادن کامل یک شبکه شوند.

چطور حمله اسمورف کار میکند؟

- شناسایی شبکههای پخش: مهاجم یک شبکه پخش (Broadcast Network) را شناسایی میکند. شبکههای پخش شبکههایی هستند که در آنها یک بسته داده به تمام دستگاههای متصل به شبکه ارسال میشود.

- ارسال بستههای جعلی: مهاجم بستههای ICMP Echo Request (پینگ) جعلی را به شبکه پخش ارسال میکند. در این بستهها، آدرس IP منبع به صورت جعلی به آدرس IP قربانی تنظیم میشود.

- تکثیر بستهها: تمام دستگاههای موجود در شبکه پخش، بستههای دریافتی را به آدرس IP منبع (که آدرس IP قربانی است) پاسخ میدهند.

- فلود کردن قربانی: حجم عظیمی از پاسخها به سمت قربانی ارسال میشود و باعث میشود که شبکه قربانی با ترافیک بیش از حد مواجه شده و از کار بیفتد.

چرا به آن حمله اسمورف میگویند؟

نام این حمله از شخصیتهای کارتونی اسمورفها گرفته شده است. در این کارتونها، اسمورفها موجودات کوچکی هستند که با ضربهزدن به زمین، صدایی شبیه به کلمه “اسمورف” ایجاد میکردند. این صدا به عنوان یک سیگنال برای جمع شدن سایر اسمورفها استفاده میشد. در حمله اسمورف نیز، بستههای ICMP به عنوان سیگنالی برای جمع شدن پاسخها و فلود کردن قربانی عمل میکنند.

شبیهسازی حمله اسمورف در Kali Linux

توجه: شبیهسازی حملات سایبری صرفاً برای اهداف آموزشی و تست نفوذ مجاز است. اجرای این حملات علیه سیستمهای دیگر بدون مجوز قانونی، غیرقانونی و جرم محسوب میشود.

ابزارهای مورد نیاز:

- Kali Linux: یک توزیع لینوکس محبوب برای تست نفوذ و امنیت سایبری

- Hping3: ابزاری برای ارسال بستههای ICMP سفارشی

مراحل شبیهسازی:

- شناسایی یک شبکه پخش: برای این کار میتوانید از ابزارهایی مانند Nmap استفاده کنید.

- اجرای حمله:

hping3 -S -d 128 -c 1000 -w 64 -a <آدرس IP قربانی> <آدرس IP شبکه پخش>-S: ارسال بستههای ICMP Echo Request-d 128: تنظیم اندازه داده در هر بسته-c 1000: ارسال 1000 بسته-w 64: زمان انتظار بین ارسال هر بسته-a <آدرس IP قربانی>: تنظیم آدرس IP منبع به عنوان آدرس IP قربانی<آدرس IP شبکه پخش>: آدرس IP شبکه پخش هدف

مثال:

Bash

hping3 -S -d 128 -c 1000 -w 64 -a 192.168.1.100 192.168.1.255

در این مثال، ما 1000 بسته ICMP به آدرس 192.168.1.255 (یک آدرس شبکه پخش معمول) ارسال میکنیم و آدرس منبع را به 192.168.1.100 (آدرس IP قربانی فرضی) تنظیم میکنیم.

دفاع در برابر حملات اسمورف

- فیلتر کردن بستههای ICMP: استفاده از فایروالها برای مسدود کردن بستههای ICMP ورودی از شبکههای ناشناخته.

- استفاده از IDS/IPS: سیستمهای تشخیص و جلوگیری از نفوذ میتوانند حملات اسمورف را شناسایی و مسدود کنند.

- بستن پورتهای غیر ضروری: بستن پورتهایی که نیازی به آنها نیست، میتواند سطح حمله را کاهش دهد.

- بهروزرسانی نرمافزارها: استفاده از آخرین نسخههای سیستم عامل و نرمافزارهای امنیتی.

- آموزش کاربران: آگاهسازی کاربران در مورد تهدیدات سایبری و آموزش آنها برای شناسایی ایمیلهای فیشینگ و سایر حملات.

توجه: این تنها یک شبیهسازی ساده از حمله اسمورف است. در دنیای واقعی، حملات بسیار پیچیدهتر و مخربتر هستند. برای حفاظت موثر در برابر حملات سایبری، استفاده از یک رویکرد جامع و چندلایه ضروری است.

توجه مهم: اجرای هرگونه حمله سایبری بدون مجوز قانونی، جرم محسوب میشود. این مطلب صرفاً برای اهداف آموزشی و افزایش آگاهی شما ارائه شده است.